2022年全国大学生网络安全知识竞赛试题

1 、 2008 年 5 月 1 日,我国正式实施 —— ,政府网站的开通,被认为是推动政府改革的重要措施。( B )

A 、深化政府改革纪要

B 、政府信息公开条例

C 、政府的职能改革

D 、加强政府信息公开

2 、网络“抄袭”纠纷频发反映了( A )

A 、互联网产业创新活力不足

B 、互联网诚信缺失

C 、互联网市场行为亟待规范

D 、互联网立法工作的滞后

3 、网络犯罪的表现形式常见得有非法侵入,破坏计算机信息系统、网络赌博、网络盗窃和 ( B ) 。

A 、网络诈骗、犯罪动机

B 、网络犯罪、网络色情

C 、网络色情、高智能化

D 、犯罪动机、高智能化

4 、网络安全技术层面的特性有可控性、可用性、完整性、保密性和( D )

A 、多样性

B 、复杂性

C 、可操作性

D 、不可否认性

5 、在互联网环境中,网络舆论的形成变得较为复杂,但大致遵循 ( C ) 模式。

A 、新闻信息 —— 舆论形成

B 、民间舆论 —— 新闻报道

C 、产生话题 —— 话题持续存活 —— 形成网络舆论 —— 网络舆论发展 —— 网络舆论平息

D 、产生话题 —— 形成网络舆论 —— 网络舆论平息

6 、下列关于互惠原则说法不正确的是 ( C ) 。

A 、互惠原则是网络道德的主要原则之一

B 、网络信息交流和网络服务具有双向性

C 、网络主体只承担义务

D 、互惠原则本质上体现的是赋予网络主体平等与公正

7 、 2012 年 12 月 28 日全国人大常委会通过了( A ),标志着网络信息保护立法工作翻开了新篇章

A 、《关于加强网络信息保护的决定》

B 、《网络游戏管理暂行办法》

C 、《非金融机构支付服务管理办法》

D 、《互联网信息管理办法》

8 、广义的网络信息保密性是指( A )

A 、利用密码技术对信息进行加密处理,以防止信息泄漏和保护信息不为非授权用户掌握

B 、保证数据在传输、存储等过程中不被非法修改

C 、对数据的截获、篡改采取完整性标识的生成与检验技术

D 、保守国家机密,或是未经信息拥有者的许可,不得非法泄漏该保密信息给非授权人员

9 、信息安全领域内最关键和最薄弱的环节是 ( D ) 。

A 、技术

B 、策略

C 、管理制度

D 、人

10 、网络安全一般是指网络系统的硬件、软件及其 ( C ) 受到保护,不因偶然的或者恶意的原因而遭受破坏、更改、泄漏,系统连续可靠正常地运行,网络服务不中断。

A 、系统中的文件

B 、系统中的图片

C 、系统中的数据

D 、系统中的视频

社评:我们不愿相信有人会虐待大熊猫

社评:我们不愿相信有人会虐待大熊猫,丫丫,国宝,大熊猫,华盛顿,受威物种,濒危物种,健康状况,北京动物园(0)人阅读时间:2023-03-10

形势很微妙,我们这两个重要邻国关系正在裂变

形势很微妙,我们这两个重要邻国关系正在裂变 ,安倍晋三,文在寅,拜登,美日韩,韩国,日本(0)人阅读时间:2023-03-10

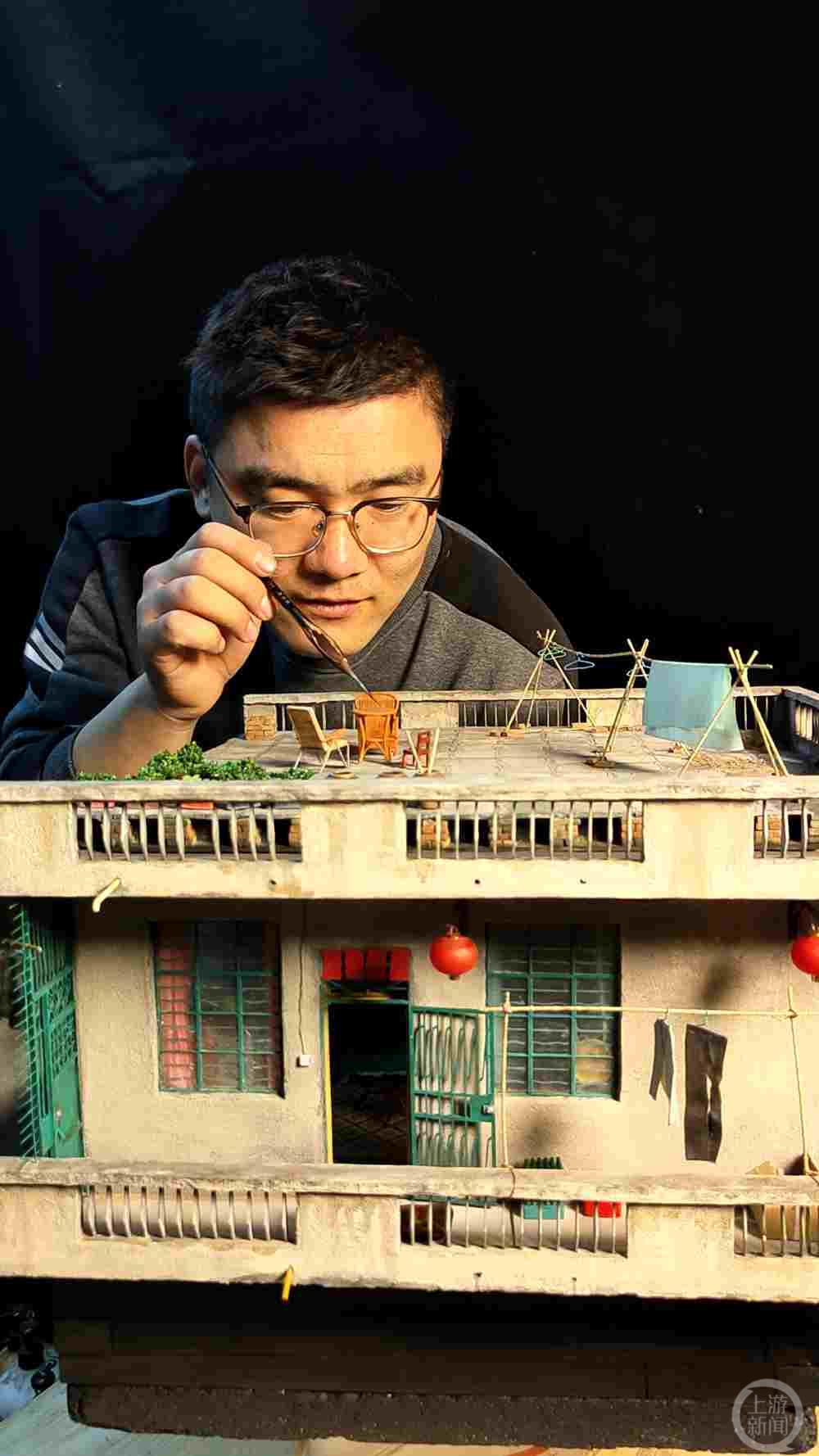

手工博主用微缩模型完美复刻“高启强老家”,主演张颂文网上致谢

手工博主用微缩模型完美复刻“高启强老家”,主演张颂文网上致谢 ,张颂文,高启强,谢广坤,周润发,同福客栈,手工博主(0)人阅读时间:2023-03-10

“基金管理人”未兑现捐赠母校1100万承诺成老赖:遭遇困难没有现金

“基金管理人”未兑现捐赠母校1100万承诺成老赖:遭遇困难没有现金,吴幽,老赖,基金管理人,重要货币市场基金(1)人阅读时间:2023-03-10十字军之王3怎么打仗 十字军之王3怎么打仗自家的领主不动的?

十字军之王3怎么获取战争胜利?新玩家在入坑后可能不知道如何获得战争胜利,下面就给大家讲解一下,感兴趣的小伙伴一起看看吧!十字军之王3..2023-03-10

十字军之王3怎么获取战争胜利?新玩家在入坑后可能不知道如何获得战争胜利,下面就给大家讲解一下,感兴趣的小伙伴一起看看吧!十字军之王3..2023-03-10新手如何用ps修改图片中的数字(ps如何修改图片里的数字)

工作上,经常要用到ps,比如把数字进行修改,是很小的一件事情,但是新手用起来会比较困难,今天这篇经验就是修改有背景的图片上的数字,把数字2..2023-03-10

工作上,经常要用到ps,比如把数字进行修改,是很小的一件事情,但是新手用起来会比较困难,今天这篇经验就是修改有背景的图片上的数字,把数字2..2023-03-10社评:我们不愿相信有人会虐待大熊猫

社评:我们不愿相信有人会虐待大熊猫,丫丫,国宝,大熊猫,华盛顿,受威物种,濒危物种,健康状况,北京动物园..2023-03-10

社评:我们不愿相信有人会虐待大熊猫,丫丫,国宝,大熊猫,华盛顿,受威物种,濒危物种,健康状况,北京动物园..2023-03-10如何解除绑定钱袋宝的银行卡(钱袋宝怎么取消绑定银行卡)

美团钱袋宝的关闭也就是快捷支付方式的解除,就是解除银行卡的绑定,那么如何解除绑定钱袋宝的银行卡呢?下面一起来看看吧。首先,我们需要..2023-03-10

美团钱袋宝的关闭也就是快捷支付方式的解除,就是解除银行卡的绑定,那么如何解除绑定钱袋宝的银行卡呢?下面一起来看看吧。首先,我们需要..2023-03-10